AWS(Amazon Web Services)의 핵심 개념 중 하나인 루트 유저(Root User)와 IAM 유저(IAM User), 그리고 정책(Policy)에 대해 알아보겠습니다. 클라우드 컴퓨팅을 효과적으로 활용하기 위해서는 이러한 개념들을 명확히 이해하는 것이 중요합니다. 이 글에서는 클라우드의 기본 개념부터 시작하여 AWS의 사용자 관리와 정책 설정 방법까지 단계별로 설명드리겠습니다.

클라우드와 온프레미스

클라우드

클라우드(Cloud)는 쉽게 사용하고 반납할 수 있는 컴퓨터 자원을 의미합니다. 사용자는 필요할 때 자원을 빌려 사용하고, 더 이상 필요하지 않을 때는 반환할 수 있습니다. 클라우드는 유연성과 확장성이 뛰어나며, 초기 투자 비용을 줄일 수 있는 장점이 있습니다.

클라우드 컴퓨팅

클라우드 컴퓨팅(Cloud Computing)은 클라우드에 어디서나 편리하게 접근할 수 있게 해주는 기술입니다. 인터넷을 통해 서버, 스토리지, 데이터베이스, 네트워킹 등 다양한 컴퓨팅 자원을 제공받을 수 있습니다. 이를 통해 기업은 자체적으로 물리적 서버를 구축하고 관리하는 부담에서 벗어날 수 있습니다.

온프레미스(On-Premises)

온프레미스(On-Premises)는 기업이 자체적으로 서버를 구축하고 운영하는 방식을 말합니다. 온프레미스 환경에서는 기업이 모든 하드웨어와 소프트웨어를 직접 관리하며, 보안과 데이터 관리에 대한 책임을 집니다. 반면, 클라우드 컴퓨팅은 이러한 부담을 줄이고 유연성을 제공하는 대안입니다.

루트 유저(Root User)

루트 유저(Root User)는 AWS 계정의 모든 권한을 가진 계정입니다. 이 계정은 AWS 계정을 생성할 때 사용된 이메일 주소와 비밀번호로 로그인합니다. 루트 유저는 결제 정보 변경, 계정 설정 수정 등 계정에 관한 모든 권한을 가지고 있기 때문에, 보안상 루트 유저 계정은 최대한 사용을 자제하고, 꼭 필요한 작업에만 사용해야 합니다.

루트 유저의 특징

- 모든 권한 보유: AWS의 모든 서비스와 리소스에 접근 가능.

- 단일 계정: 하나의 루트 유저 계정만 존재.

- 보안 위험: 루트 유저의 권한이 매우 높기 때문에, 보안에 각별히 신경 써야 함.

IAM 유저(IAM User)

IAM 유저(IAM User)는 AWS의 Identity and Access Management(IAM) 서비스를 통해 생성되는 사용자 계정입니다.

IAM 유저는 특정 권한만을 부여받아 사용할 수 있으며, 루트 유저와 달리 권한을 세분화하여 관리할 수 있습니다.

IAM 유저의 특징

- 제한된 권한: 필요에 따라 최소한의 권한만 부여하여 보안 강화.

- 여러 유저 생성 가능: 팀원별로 개별 IAM 유저를 생성하여 관리.

- 정책을 통한 권한 관리: 정책(Policy)을 통해 각 유저에게 필요한 권한을 세부적으로 설정.

IAM 유저와 루트 유저의 차이점

- 권한 범위: 루트 유저는 모든 권한을 보유하지만, IAM 유저는 부여된 정책에 따라 제한된 권한만을 가짐.

- 보안 관리: IAM 유저는 특정 작업에 필요한 권한만 부여하여 보안 위험을 줄일 수 있음.

- 유연성: IAM 유저는 팀 단위로 관리할 수 있어 협업에 유리.

정책(Policy)의 이해

정책(Policy)은 AWS에서 IAM 유저 또는 리소스에 권한을 정의하는 JSON 형식의 문서입니다.

정책을 통해 유저가 특정 리소스에 접근할 수 있는지, 어떤 작업을 수행할 수 있는지를 세부적으로 설정할 수 있습니다.

정책의 구조

정책은 버전(Version)과 스테이트먼트(Statement)로 구성됩니다. 스테이트먼트는 여러 개의 권한 정의를 포함할 수 있으며, 각 권한 정의는 리소스(Resource), 행동(Action), 효과(Effect) 등을 명시합니다.

{

"Version": "2012-10-17",

"Id": "S3-Account-Permissions",

"Statement": [

{

"Sid": "1",

"Effect": "Allow",

"Principal": {

"AWS": ["arn:aws:iam::123456789012:root"]

},

"Action": [

"s3:GetObject",

"s3:PutObject"

],

"Resource": ["arn:aws:s3:::mybucket/*"]

}

]

}정책의 구성요소

1. Version

- 설명: 정책의 문법 버전을 지정합니다.

- 일반 값: "2012-10-17" (AWS에서 권장하는 최신 버전)

2. Statement

- 설명: 권한의 최소 단위로, 하나 이상의 스테이트먼트를 포함할 수 있습니다.

- 구성 요소:

- Sid (Statement ID): 문장 ID로 문장의 식별자 역할을 합니다. 선택 사항입니다.

- Effect: Allow 또는 Deny로 접근을 허용할지, 차단할지 결정합니다.

- Principal: 특정 정책이 적용될 사용자, 계정, 역할을 지정합니다.

- Action: 허용 또는 차단할 AWS 서비스의 특정 작업을 명시합니다.

- Resource: 정책이 적용될 AWS 리소스의 ARN(Amazon Resource Name)을 지정합니다.

- Condition: 정책이 언제 적용될지를 결정하는 조건을 명시합니다. 선택 사항입니다.

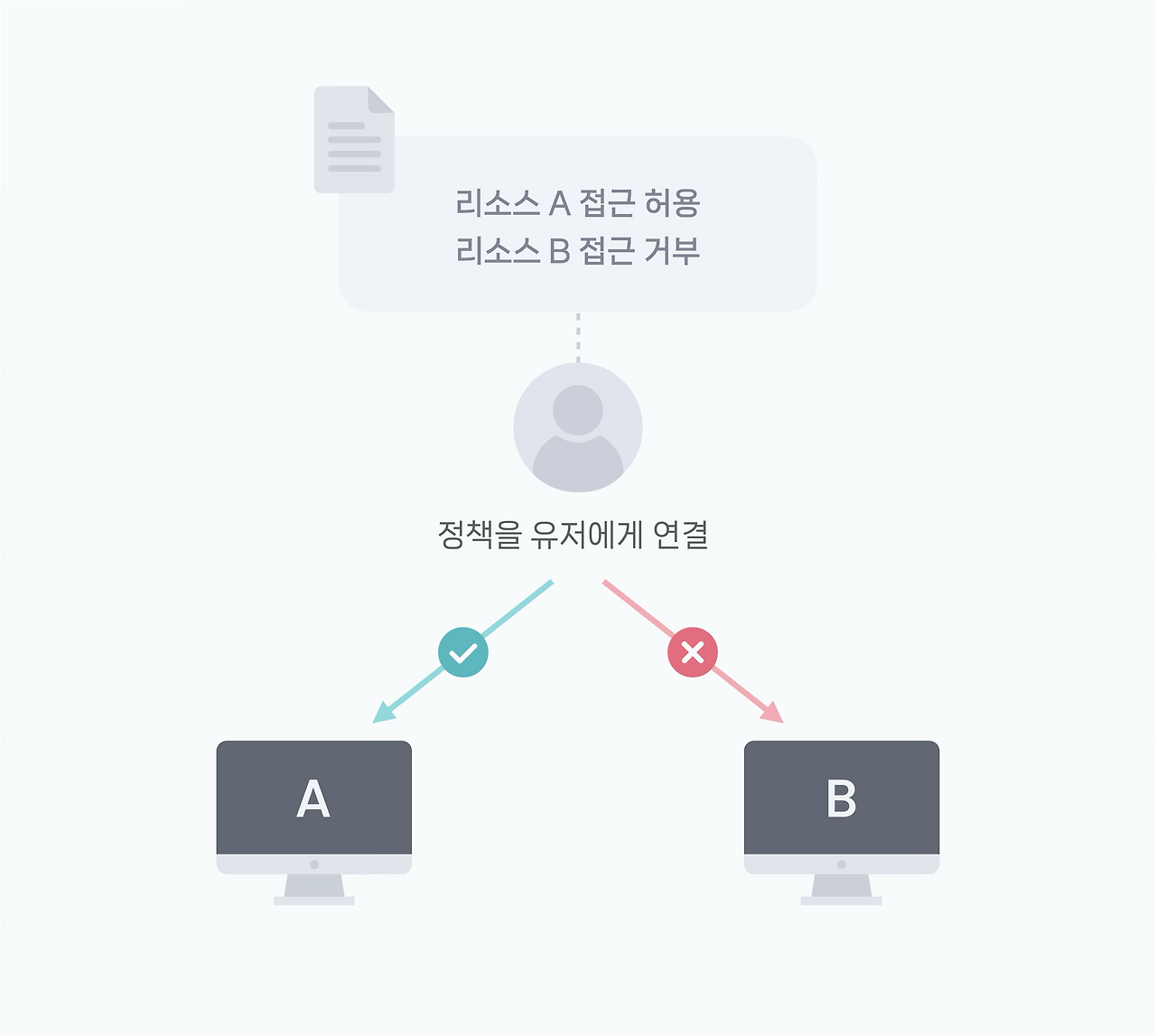

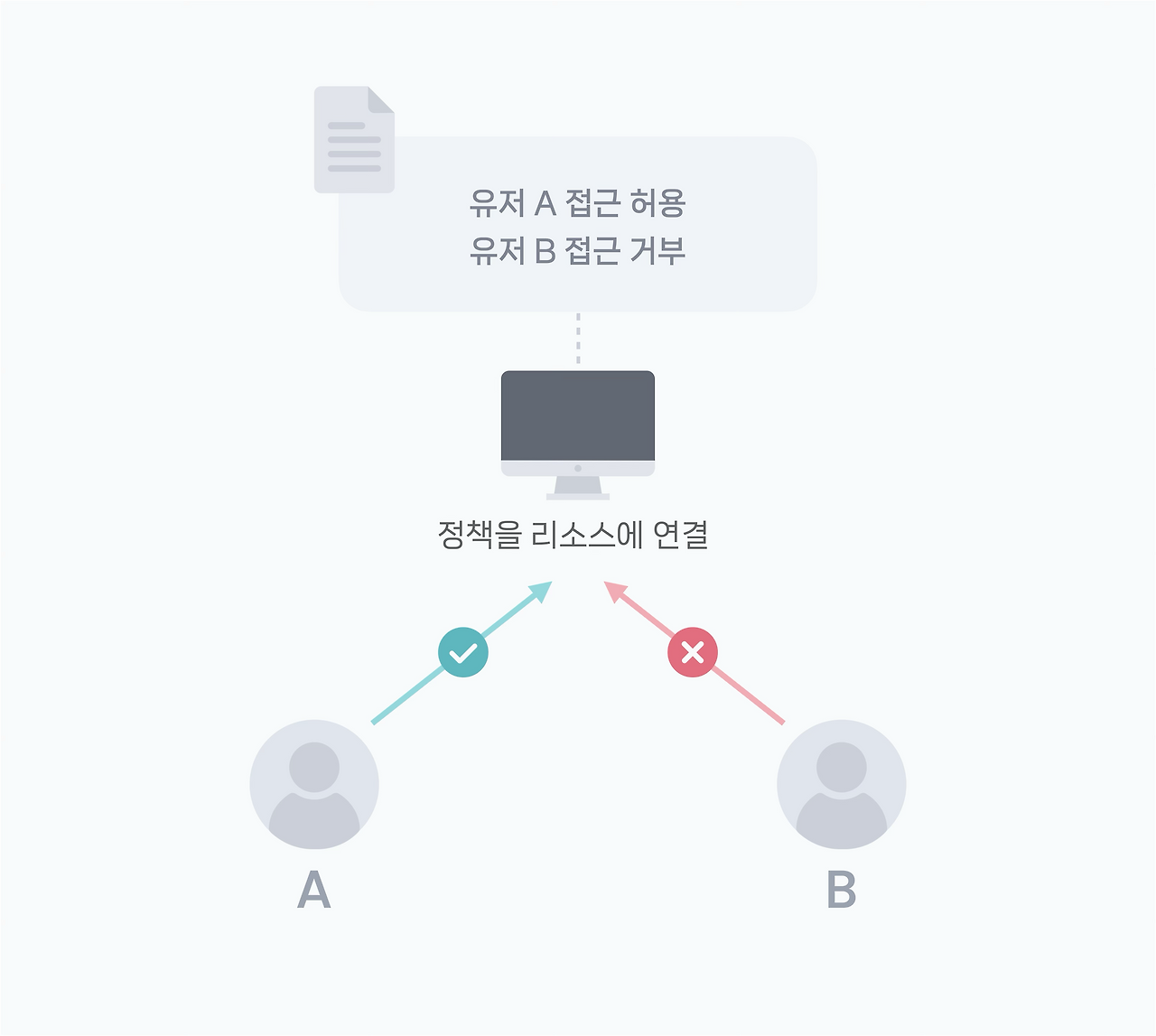

정책의 적용 방법

정책은 유저(User), 그룹(Group), 역할(Role)에 연결하여 적용할 수 있습니다. 또한, 리소스(Resource)에 직접 연결하여 리소스 중심의 권한 관리를 할 수도 있습니다.

그룹에 정책 연결

그룹에 정책을 연결하면, 그룹에 속한 모든 유저에게 동일한 권한이 부여됩니다. 이는 권한 관리를 효율적으로 할 수 있는 방법입니다.

예시: 개발자 그룹

- 그룹 구성원: Alice, Bob, Charles

- 연결된 정책: AmazonEC2FullAccess, AmazonS3FullAccess

이렇게 하면 Alice, Bob, Charles는 모두 EC2와 S3에 대한 전체 접근 권한을 가지게 됩니다.

사용자에 정책 연결

그룹에 속하지 않은 개별 유저에게 정책을 연결할 수 있습니다. 이는 특정 유저에게만 필요한 권한을 부여할 때 유용합니다.

예시: 인라인 정책

- 사용자: Fred

- 정책: AmazonRDSReadOnlyAccess

인라인 정책은 특정 사용자에게만 적용되는 정책으로, 그룹에 속하지 않더라도 원하는 유저에게 직접 연결할 수 있습니다.

인라인 정책 생성

인라인 정책은 특정 유저, 그룹, 역할에 직접 연결되는 정책으로, 고유한 권한을 부여할 때 사용됩니다.

- 사용자: Fred

- 인라인 정책:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "ec2:StartInstances",

"Resource": "*"

}

]

}- 이 정책을 통해 Fred는 모든 EC2 인스턴스를 시작할 수 있는 권한을 가지게 됩니다.

다중 그룹과 정책 상속

유저는 여러 그룹에 속할 수 있으며, 각 그룹의 정책을 상속받습니다. 이를 통해 유저는 여러 역할을 동시에 수행할 수 있습니다.

예시

- 유저: Charles, David

- 그룹:

- Charles: Developers, Audit

- David: Operators, Audit

정책 적용:

- Developers 그룹: AmazonEC2FullAccess, AmazonS3FullAccess

- Operators 그룹: AmazonCloudWatchFullAccess

- Audit 그룹: ReadOnlyAccess

결과:

- Charles: Developers와 Audit 그룹의 정책을 상속받아 EC2, S3 접근과 ReadOnly 접근 권한을 가집니다.

- David: Operators와 Audit 그룹의 정책을 상속받아 CloudWatch 접근과 ReadOnly 접근 권한을 가집니다.

정책 충돌과 우선순위

AWS에서는 하나의 유저나 리소스에 여러 개의 정책이 연결될 수 있습니다.

이때 정책 간에 충돌이 발생할 수 있는데, AWS는 이를 보수적으로 해석하여 접근을 거부합니다.

정책 충돌 예시

- 유저 A에게 S3 버킷 example-bucket에 대한 읽기(GetObject) 권한을 허용하는 정책을 연결.

- 동시에, S3 버킷 example-bucket에 대한 쓰기(PutObject) 권한을 차단하는 정책을 리소스에 연결.

이 경우, 유저 A는 GetObject는 허용되지만, PutObject는 차단됩니다. 만약 두 정책이 동일한 작업에 대해 상충된다면, Deny가 우선 적용되어 접근이 거부됩니다.

정책 평가 규칙

AWS는 다음과 같은 규칙을 통해 정책을 평가합니다:

- 명시적인 Deny: 하나라도 Deny가 있으면 전체 접근이 거부됩니다.

- 명시적인 Allow: Deny가 없고 Allow가 있으면 접근이 허용됩니다.

- 기본 Deny: 명시적인 Allow가 없으면 기본적으로 접근이 거부됩니다.

따라서, 보안 강화를 위해 정책을 설계할 때 명시적인 Deny를 활용하여 불필요한 접근을 차단하는 것이 좋습니다.

정책 작성 예제

아래는 특정 S3 버킷에 대한 읽기와 쓰기 권한을 제어하는 정책의 예시입니다.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": "arn:aws:s3:::example-bucket/*"

},

{

"Effect": "Deny",

"Action": "s3:PutObject",

"Resource": "arn:aws:s3:::example-bucket/*"

}

]

}

설명

- Version: 정책 문법의 버전.

- Statement: 두 개의 스테이트먼트로 구성.

- 첫 번째 스테이트먼트는 example-bucket에서 객체를 읽기(s3:GetObject)를 허용.

- 두 번째 스테이트먼트는 example-bucket에 객체를 쓰기(s3:PutObject)를 차단.

이 정책을 통해 특정 유저는 example-bucket의 객체를 읽을 수 있지만, 새로운 객체를 추가하거나 수정할 수 없습니다.

정책 관리 팁

- 최소 권한 원칙(Principle of Least Privilege): 유저나 서비스에게 필요한 최소한의 권한만을 부여하여 보안을 강화합니다.

- 정책 이름 규칙화: 정책을 명확하게 식별할 수 있도록 일관된 이름 규칙을 사용합니다.

- 정기적인 권한 검토: 주기적으로 정책과 권한을 검토하여 불필요한 권한이 부여되지 않았는지 확인합니다.

- 역할(Role) 활용: 비슷한 권한을 가진 유저 그룹에 역할을 할당하여 정책 관리를 효율적으로 수행합니다.

- 정책 버전 관리: 정책의 변경 사항을 추적하고, 필요 시 이전 버전으로 롤백할 수 있도록 버전 관리를 도입합니다.

결론

AWS에서 루트 유저와 IAM 유저의 차이점, 그리고 정책을 통한 권한 관리는 클라우드 보안의 핵심 요소입니다. 루트 유저는 모든 권한을 보유하고 있어 보안 위험이 크기 때문에, IAM 유저를 생성하여 필요한 권한만을 부여하는 것이 권장됩니다. 또한, 정책을 통해 세부적인 권한을 관리함으로써 보안을 강화하고, 클라우드 리소스의 무단 접근을 방지할 수 있습니다.

참고 자료

- AWS 공식 문서 - IAM 사용자 및 그룹: IAM User Guide

- AWS 공식 문서 - IAM 정책: IAM Policies

- AWS 공식 문서 - 정책 평가 로직: IAM Policy Evaluation Logic

- AWS 정책 샘플: AWS Managed Policies

- JSON 정책 예제: IAM JSON Policy Examples

'☁️ Cloud Native > 🗳️ AWS' 카테고리의 다른 글

| [AWS] IAM 정책: 사용자 보호를 위한 비밀번호 정책과 MFA 설정 (0) | 2025.01.21 |

|---|---|

| [AWS] AWS Region 선택 가이드 (0) | 2025.01.19 |

| [AWS] AWS 이해하기: IP 주소와 VPC 관리 (0) | 2025.01.17 |

| [AWS] Amazon EC2 인스턴스 생성 가이드 (0) | 2025.01.17 |

| [AWS] AWS 이해하기: IAM 유저 생성 (0) | 2025.01.17 |